Applicazione dei meccanismi DHT nell'ambito delle reti aziendali

Sempre più aziende accumulano ingenti quantità di dati nei loro database e sempre più si rendono conto che la produttività può essere aumentata rendendo queste informazioni maggiormente accessibili ai dipendenti, in accordo con una politica di attribuzione di differenti privilegi di accesso ai dati agli utenti dei vari dipartimenti aziendali.

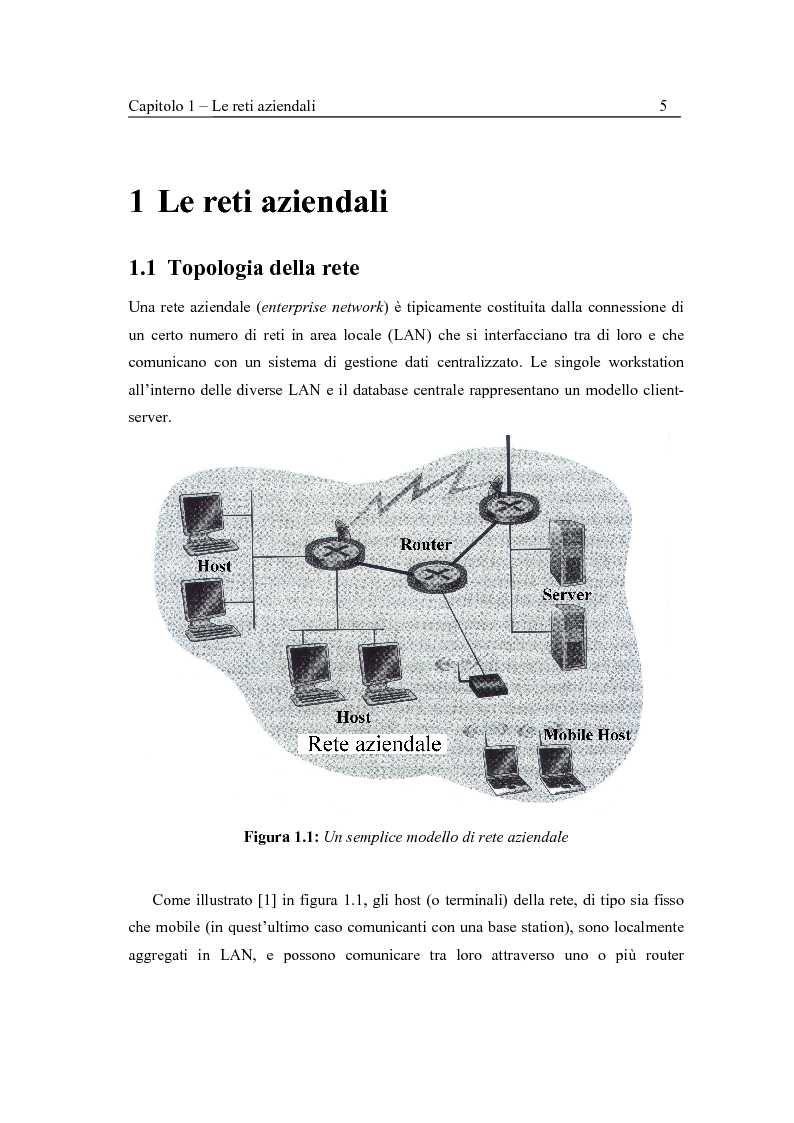

Per loro natura i database aziendali, grandi o piccoli, presentano una struttura centralizzata che, sebbene rappresenti il modo più intuitivo di organizzare una enterprise network, non rappresenta un metodo così sicuro, scalabile ed economico come invece ci si aspetterebbe. Il sistema client/server presente nelle connessioni tra i terminali di una rete aziendale centralizzata e il data center, presenta alcuni problemi critici per il buon funzionamento della rete, dal punto di vista dell’efficienza e della sicurezza...

L’obiettivo di questo lavoro di tesi consiste nell’offrire una soluzione ai problemi derivanti dall’utilizzo di una struttura centralizzata nelle reti aziendali, con particolare riferimento al livello di sicurezza e all’efficienza dello storage e del backup delle risorse.

Per risolvere questi problemi si è pensato di applicare alla enterprise network una struttura decentralizzata di archiviazione e scambio dei dati, tipica dei sistemi di condivisione peer-to-peer, che sfrutta le risorse collettive di tutti i terminali della rete. In questo modo si riesce a creare uno storage system sicuro e affidabile, che offre alla enterprise network tutti i servizi di cui questa già disponeva in ambito centralizzato, ma con un notevole miglioramento in termini di resistenza agli attacchi e a malfunzionamenti. L’azienda ha così la certezza e la sicurezza che le risorse saranno ospitate presso l’enorme spazio disco distribuito presente complessivamente tra tutti i terminali della propria rete, risolvendo così problemi (come il packet filtering e attacchi di tipo Denial of Service) legati all’outsourcing della memorizzazione dei dati.

Per quanto riguarda l’organizzazione del lavoro svolto, sono state inizialmente descritte le caratteristiche generali delle reti aziendali e i problemi presenti nelle reti centralizzate. Dopo la presentazione dei sistemi peer-to-peer esistenti, ci si focalizza sulle overlay network di tipo strutturato, che utilizzano un metodo di indicizzazione dei contenuti basato sulle Distributed Hash Table (DHT), e in particolare si studia il protocollo di Kademlia, che si ritiene costituisca il punto di partenza più adatto per l’applicazione dei meccanismi DHT nell’ambito delle reti aziendali.

Per meglio adattare le funzionalità offerte da questo sistema di condivisione dati, sono state effettuate alcune modifiche al protocollo di Kademlia, con lo scopo soprattutto di poter assegnare in modo semplice differenti privilegi di accesso alle risorse ai diversi utenti, e di migliorare il grado di sicurezza della rete. Le modifiche più rilevanti riguardano in particolare: l’introduzione di un prefisso di lunghezza variabile all’interno dell’identificativo di ogni nodo e chiave (per adattare il protocollo a situazioni reali in ambito aziendale), la creazione di una gerarchia di privilegi posseduti dai singoli nodi per quanto riguarda l’accesso alle risorse, l’introduzione di un modello di memorizzazione “ad albero” (che semplifica l’attività di storage) e l’introduzione di un “backup a chiave complementare” (che ha lo scopo di rendere immune la rete da attacchi di tipo Denial of Service).

E’ stata presentata una struttura di rete aziendale completamente distribuita (basata sull’algoritmo di routing e di memorizzazione dei dati adottato in Kademlia) che è caratterizzata da un livello di sicurezza della rete notevolmente aumentato rispetto a quello presente nel modello centralizzato attualmente adottato dalle enterprise network. Nel modello che è stato realizzato, tutti i nodi della rete hanno le stesse funzioni, responsabilità e caratteristiche, sia in termini di storage, sia di banda assegnata, sia di probabilità di essere soggetti ad attacchi.

L’applicazione dei meccanismi DHT nell’ambito delle reti aziendali ha permesso di ottenere un sistema di memorizzazione e ricerca dei dati più flessibile, sicuro, robusto ed economico rispetto a quello di tipo centralizzato, e tale da adattarsi ai cambiamenti organizzativi interni all’azienda senza la necessità di alcuna modifica strutturale per quanto riguarda l’archiviazione delle risorse.

CONSULTA INTEGRALMENTE QUESTA TESI

La consultazione è esclusivamente in formato digitale .PDF

Acquista

CONSULTA INTEGRALMENTE QUESTA TESI

La consultazione è esclusivamente in formato digitale .PDF

Acquista

Informazioni tesi

| Autore: | Stefano Fanti |

| Tipo: | Laurea I ciclo (triennale) |

| Anno: | 2005-06 |

| Università: | Università degli Studi di Parma |

| Facoltà: | Ingegneria |

| Corso: | Ingegneria dell'informazione |

| Relatore: | Luca Veltri |

| Lingua: | Italiano |

| Num. pagine: | 123 |

Forse potrebbe interessarti la tesi:

Analisi delle Botnet di nuova generazione basate su peer to peer e implementazione in ambiente emulato

FAQ

Come consultare una tesi

Il pagamento può essere effettuato tramite carta di credito/carta prepagata, PayPal, bonifico bancario.

Confermato il pagamento si potrà consultare i file esclusivamente in formato .PDF accedendo alla propria Home Personale. Si potrà quindi procedere a salvare o stampare il file.

Maggiori informazioni

Perché consultare una tesi?

- perché affronta un singolo argomento in modo sintetico e specifico come altri testi non fanno;

- perché è un lavoro originale che si basa su una ricerca bibliografica accurata;

- perché, a differenza di altri materiali che puoi reperire online, una tesi di laurea è stata verificata da un docente universitario e dalla commissione in sede d'esame. La nostra redazione inoltre controlla prima della pubblicazione la completezza dei materiali e, dal 2009, anche l'originalità della tesi attraverso il software antiplagio Compilatio.net.

Clausole di consultazione

- L'utilizzo della consultazione integrale della tesi da parte dell'Utente che ne acquista il diritto è da considerarsi esclusivamente privato.

- Nel caso in cui l’utente che consulta la tesi volesse citarne alcune parti, dovrà inserire correttamente la fonte, come si cita un qualsiasi altro testo di riferimento bibliografico.

- L'Utente è l'unico ed esclusivo responsabile del materiale di cui acquista il diritto alla consultazione. Si impegna a non divulgare a mezzo stampa, editoria in genere, televisione, radio, Internet e/o qualsiasi altro mezzo divulgativo esistente o che venisse inventato, il contenuto della tesi che consulta o stralci della medesima. Verrà perseguito legalmente nel caso di riproduzione totale e/o parziale su qualsiasi mezzo e/o su qualsiasi supporto, nel caso di divulgazione nonché nel caso di ricavo economico derivante dallo sfruttamento del diritto acquisito.

Vuoi tradurre questa tesi?

Per raggiungerlo, è fondamentale superare la barriera rappresentata dalla lingua. Ecco perché cerchiamo persone disponibili ad effettuare la traduzione delle tesi pubblicate nel nostro sito.

Per tradurre questa tesi clicca qui »

Scopri come funziona »

DUBBI? Contattaci

Contatta la redazione a

[email protected]

Parole chiave

Tesi correlate

Non hai trovato quello che cercavi?

Abbiamo più di 45.000 Tesi di Laurea: cerca nel nostro database

Oppure consulta la sezione dedicata ad appunti universitari selezionati e pubblicati dalla nostra redazione

Ottimizza la tua ricerca:

- individua con precisione le parole chiave specifiche della tua ricerca

- elimina i termini non significativi (aggettivi, articoli, avverbi...)

- se non hai risultati amplia la ricerca con termini via via più generici (ad esempio da "anziano oncologico" a "paziente oncologico")

- utilizza la ricerca avanzata

- utilizza gli operatori booleani (and, or, "")

Idee per la tesi?

Scopri le migliori tesi scelte da noi sugli argomenti recenti

Come si scrive una tesi di laurea?

A quale cattedra chiedere la tesi? Quale sarà il docente più disponibile? Quale l'argomento più interessante per me? ...e quale quello più interessante per il mondo del lavoro?

Scarica gratuitamente la nostra guida "Come si scrive una tesi di laurea" e iscriviti alla newsletter per ricevere consigli e materiale utile.

La tesi l'ho già scritta,

ora cosa ne faccio?

La tua tesi ti ha aiutato ad ottenere quel sudato titolo di studio, ma può darti molto di più: ti differenzia dai tuoi colleghi universitari, mostra i tuoi interessi ed è un lavoro di ricerca unico, che può essere utile anche ad altri.

Il nostro consiglio è di non sprecare tutto questo lavoro:

È ora di pubblicare la tesi